![]()

적성검사 적성검사는 합격·불합격이 없고 단순히 성격·인재상·경찰윤리를 총 450문항으로 2시간 10분 동안 검사한다고 되어 있는데 한번에 2시간 동안 하는 것은 아니고 중간에 휴식시간도 주어진다. 먼저 면접 전 질문지를 작성하는데 사전조사서 같은 내용이다. 예를 들어 경찰 업무가 아닌 사건처리를 요청받은 경우 어떻게 대응할 것인가? 정도를 묻는 문항이 나온다. 시간은 09:30 ~ 09:50 까지 20분 동안 A4용지 한장 분량으로 작성한 것으로 기억한다. 이게 직접 쓰다보니 글씨를 깨끗하게 쓰고 내용도 구성있게 잘써야한다고 한다. 면접에 활용이 된다고 하는데 이상한 가치관을 가지고 특정 정당얘기를 쓴다거나 하지 않으면 면접에서 물어보지는 않는것 같다. 법, 규율 위반 경험, 후회되는 일, 자신의 장. ..

![]()

변경되는 체력시험 경찰 체력시험에 대한 말이 많다. 경찰청에서 2023년부터는 체력시험을 변경할 예정이라고 발표했는데 이런 결정은 지난 2020년 5월 경 취객과 몸싸움에서 출동한 여성 경찰관이 적절히 대응하지 못해 화제가 됐던 ‘대림동 여경 사건’의 영향으로 보인다. 해당 사건 이후로 경찰 체력시험에 공정성 논란과 함께 여성 순경 채용에서도 체력 검정 기준을 남성과 동일하게 맞춰야 한다는 비판의 여론이 있었다. 이에 따라 경찰청에서는 2023년 순경 남녀 통합 선발을 예고하고, 성별에 차등을 두지 않는 새로운 순환식 체력 검정시험을 발표하였다. 경찰 체력시험에 남녀 구별이 없어지며 당장 내년인 2023년부터는 경찰대학생·간부후보생 선발에 우선 적용하고, 2026년부터는 수험생이 남녀 구분 없이 동일 기..

![]()

Description 원격 로그인 프로토콜인 Secure Shell(SSH) 구축에 사용되는 모듈 libssh 이용 서버의 인증 우회공격 취약점(로그인 인증 과정 없이 원격코드 실행 가능) 공격 호스트에서 “SSH2_MSG_USERAUTH_SUCCESS” 메시지를 전송하여 이미 인증이 성공적으로 이루졌다는 패킷 전달로 인증우회 CVE ID : CVE-2018-10933 VCSS 3.X Severity and Metrics: CNA : Red Hat, Inc. Base Score : 9.1 CRITICAL Vector : CVSS:3.0/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:N 영향받는 Version libssh version >= 0.6 libssh version < 0.7.6 l..

![]()

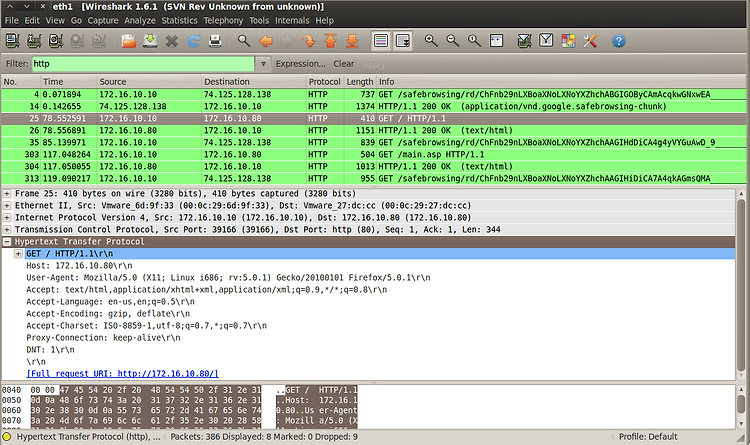

웹세션과 쿠키의 이해 개요 HTTP 프로토콜은 TCP를 기반으로 동작하지만 브라우저 측에 컨텐츠를 모두 전달한 후에는 3Way-H.S 을 통해 맺은 네트워크 기반 세션을 종료(4Way-H.S을 이용) 시킨다. 때문에 서버 입장에서는 간헐적으로 접근하는 클라이언트 브라우저들을 구분할 수 있는 구분자가 필요하다. 오늘날의 웹 어플리케이션은 이를 "쿠키"를 통해 구현하고 있다. "쿠키"는 HTTP 요청 메시지에 포함되어 있는("Cookie:blah") 헤더의 일부이며 브라우저가 해당 서버에 처음 방문 할 경우 서버의 응답 메시지에 의해서 할당 된다.("Set-Cookie:blah") 웹세션 및 쿠키의 동작 원리 이해 Step1. BT5의 Firefox를 Paros 혹은 Burp와 연동한 후 Windows 20..

![]()

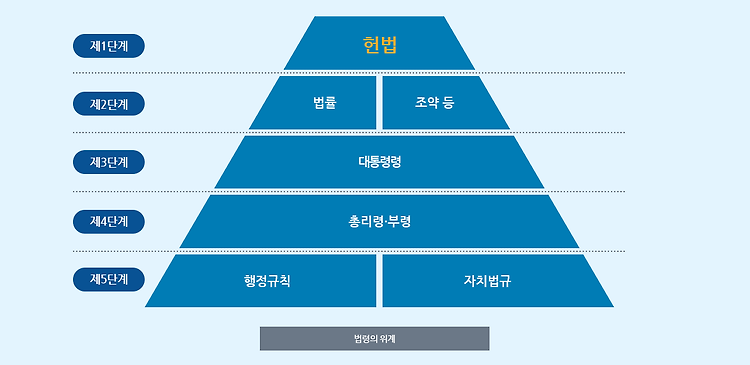

대한민국 법 체계 대한민국의 법령체계는 최고 규범인 헌법과 헌법이념을 구현하기 위한 법률 및 법률의 효과적인 시행을 위한 대통령령, 총리령, 부령 등의 행정입법으로 체계화 되어 있다. 대한민국 법령은 일정한 위계를 형성하기 때문에, 상위법령의 위임 또는 상위법령의 집행을 위하여 제정되는 하위법령은 상위법령에 저촉되는 내용을 담을 수 없다. 법령의 종류 헌법 대한민국의 최상위 법규범으로, 국민의 권리와 의무, 정부구조, 경제 질서 및 선거관리 등에 관한 기본적인 사항을 규정한다. 헌법은 대한민국 모든 하위법령의 제정과 개정의 기준과 근거가 된다. 만일 법률이나 대통령령 등이 헌법에 위반될 경우, 헌법재판소는 헌법규정, 헌법전문 및 헌법의 기본이념에 대한 해석을 통하여 당해 법령의 위헌여부 등을 결정한다. ..

![]()

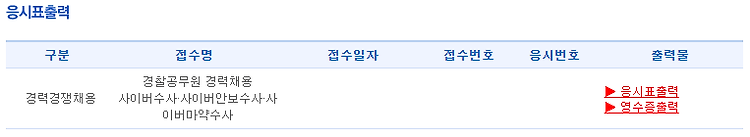

필기합격 경력 채용 필기 합격자 발표를 회사에서 확인하였다. 오후 5시쯤에 발표가 났던 것으로 기억한다. 필기시험 본 날 가채점을 해보았을 때 필기에서 떨어졌던 해와 점수가 크게 차이 나지 않아서 기대하지 않았었다. 그런데 운이 좋았던 것인지 필기시험 합격자 명단에 내 응시번호가 있었다. 몇 번을 다시 확인한 후 가족들에게 알렸다. 자격증도 최근에 몇 번을 떨어져서 합격이란 발표를 너무 오랜만에 보아서 그런가 기쁨보다 얼떨떨한 기분이었다. 체력 시험 필기시험 합격자 발표 공고와 같이 2차 시험인 체력과 적성검사 및 서류 제출에 대한 안내 공지도 함께 올라왔다. 사이버의 가장 큰 산은 체력시험이라고 몇 번을 들었다. 많은 회사원들이 그렇겠지만 앉아서만 몇 년을 일하고 운동을 좋아하는 사람을 제외하고서는 저..

![]()

경찰공무원 지원 회사를 약 9년 정도 다녔을 쯔음 나는 4개의 IT 회사를 거쳤다. 뒤돌아 생각해보면 나는 신입 입사보다 경력직 이직이 더 어렵게 느껴졌다. 남들은 연봉도 엄청 올리면서 잘도 옮겨다니는 것처럼 보이는데, 항상 나만 제자리 같았다. 이직에도 스펙이 상당히 중요하고 인맥으로 이직하는 모습을 상당히 많이 보면서 여러가지 생각에 잠기곤 했다. 물론 추천으로 이직하신 분들도 자기일 잘하는 분들이기에 이직하는 것이라 생각하면서도 계속되는 이직실패에 자책을 많이 했었다. 사이버수사관으로 경찰에 입직할 수 있는 경로가 있다는 것은 이쪽 IT업무를 시작할 때부터 알고 있었다. 하지만 크게 관심을 두고 있지 않다가 나이가 점점 들어가면서 IT분야에서 얼마나 일을 할 수 있을까 라는 걱정이 커져만 갔다. 경..

![]()

개요 일반 보안 업체나 연구소의 연구원, 학계와는 다르게 디지털 포렌식 분석관은 어떠한 조사를 목적으로 악성코드를 분석할 때 다양한 법적인 규제에 직면한다. 특히 피해를 입은 법인이나 개인에 대한 민사 또는 형사 구제 목적으로 소송을 벌이는 상황이 그 문제이다. 그래서 이러한 법적인 규제상황은 복잡하고 모호하여 적절한 변호사를 찾아 포렌식 조사 전에 법적인 조언을 얻어야만 한다. 쟁점 악성코드의 범죄 행위를 입증하는 확실한 증거만큼 무죄임을 입증하는 증거를 찾는 것 또한 중요하다. 민사 소송이나 법 집행 과정에서 일반적인 변명을 접할 때 사람이 아닌 시스템이나 자동화 과정에서 수집한 디지털 증거물의 증거 불충분이 매우 중요한 쟁점으로 나타날 수 있다. 초기에 자주 조사 목표를설정하고 재설정하는 관례는 성..

![]()

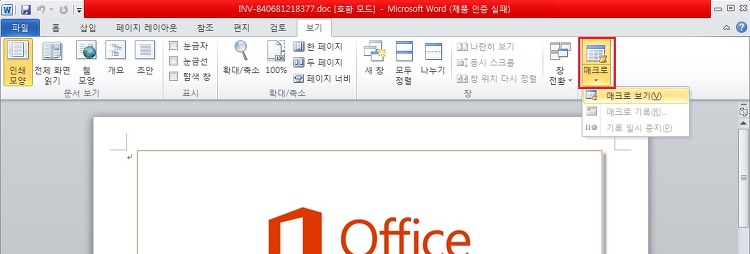

Powshell script obfuscation decode - 악성 워드 문서 내, 파워쉘로 전달되는 난독화된 문자열 해제하기 Filename : INV-840681218377.doc - MD5 : 61f2858cc90a8a2f1bc754492b0a0369 - SHA1 : c3ecb541f8ffe2597f1991b74aac2170b17be849 - SHA256 : 529024a76742a7337f1fabb0ee417ac2214be7a6a682ac8a4f4a30951e915e5e - Filesize : 225.00 KB (230400 bytes) - Detection (Virustotal 39/54) - ALYac : Trojan.Downloader.VBA.gen - AhnLab-V3 : W97M/Do..

![]()

TF (Task Force Team) 대한민국에서, 태스크 포스를 태스크 포스 팀(Task Force Team (TFT))이라 부르거나 약칭을 TF가 아니라 TFT, TF팀으로 하는 경우가 있는데, 이는 콩글리시라고 한다. 최초로 군사용어에서 유래했기에 때문에 TF라는 단어 자체가 이미 집단을 의미하고 있고, 따라서 TF 뒤에 'team'이라는 단어를 쓸데없이 덧붙일 필요가 없는 것이다. 정규 조직과는 다르게, 특정 업무를 해결하거나 사업 목표를 달성하기 위해 전문가 등을 선발하여 '임시로 편성한 조직'을 의미한다. 집단 사이의 관계가 복잡해지고, 상호작용에 관계되는 집단이 증가할수록 질 연결조정망의 통합능력에 한계가 있으므로 이에 대한 대안으로 등장한 조직 형태이다. 이러한 Task Force의 구성원..