![]()

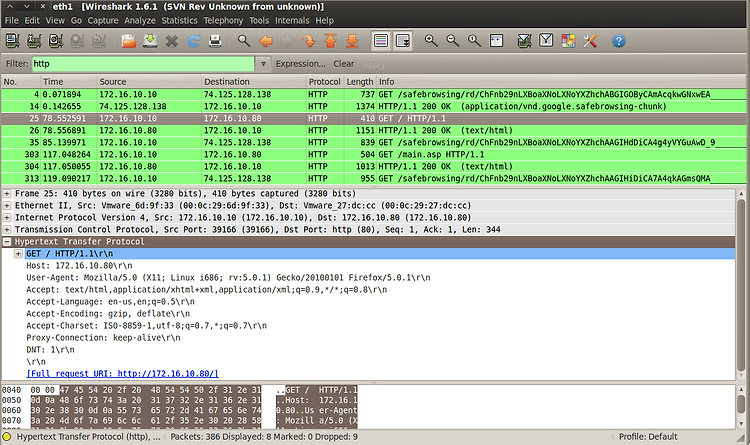

웹세션과 쿠키의 이해 개요 HTTP 프로토콜은 TCP를 기반으로 동작하지만 브라우저 측에 컨텐츠를 모두 전달한 후에는 3Way-H.S 을 통해 맺은 네트워크 기반 세션을 종료(4Way-H.S을 이용) 시킨다. 때문에 서버 입장에서는 간헐적으로 접근하는 클라이언트 브라우저들을 구분할 수 있는 구분자가 필요하다. 오늘날의 웹 어플리케이션은 이를 "쿠키"를 통해 구현하고 있다. "쿠키"는 HTTP 요청 메시지에 포함되어 있는("Cookie:blah") 헤더의 일부이며 브라우저가 해당 서버에 처음 방문 할 경우 서버의 응답 메시지에 의해서 할당 된다.("Set-Cookie:blah") 웹세션 및 쿠키의 동작 원리 이해 Step1. BT5의 Firefox를 Paros 혹은 Burp와 연동한 후 Windows 20..

![]()

1. Cline Side Validation - 웹페이지 입력폼(Input Form)에서 잘못된 내용이 있을 때 클라이언트 측의 소스코드 안에서 검증하게 된다. 이 때, 클라이언트의 소스코드를 변경해서 우회를 할 수 있는 방법이 존재하게 된다. : 이에 서버에서 이 사항을 다시 검증하는 방법을 취하는 것이 필요하다. 하지만 서버의 퍼포먼스를 이유로 많은 사이트에서 적용하지 않고 있는 경우가 많다. 2. 웹 세션(Web Session) 가. TCP Session - TCP는 Sequence Num. 과 Ack Num.을 통해 연결이 계속 유지될 수 있다. - 클라이언트와 서버를 동기화 시키는 과정. 나. 웹 세션 (Web Session) Web은 TCP 연결을 포기하고 Login을 사용하려 한다고 알고 있..

![]()

HSRP(Hot Standby Router Protocol) 상시 대기 라우터 프로토콜 HSRP는 인터넷 상의 호스트 컴퓨터들이 다수의 라우터들을 가상적으로 하나의 라우터 처럼 동작하도록 해주는 경로 결정 프로토콜이다. 첫번째 홉의 라우터가 작동하지 않더라도 다른 라우터들이 즉시 동작할 수 있도록 "긴급대기" 상태에 있기 때문에 연결상태를 유지할 수 있다. IPoE, FDDI, 토큰링 LAN 등에서 동작하도록 구성된 시스코 라우터에서, HSRP는 라우터 자동 백업을 제공한다. 이 프로토콜은 노벨의 IPX, AppleTalk, 그리고 반얀의 VINES, 제록스의 일부 XNS 및 DECnet 등과 완전 호환성이 있다. 시스코에 의해 개발되고 IETF RFC 2281에 정의된 HSRP는 주어진 어떤 시간에 가..

![]()

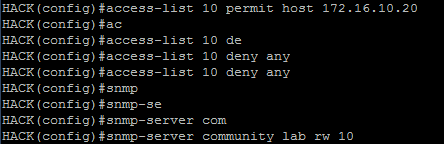

공격 시나리오 Router에서 acl 설정 acl 10번으로 호스트(XP, IP : 172.16.10.20) 만 허용하고 나머지는 모두 제한한다. BT5에서는 접근을 할수 없다. Tshark를 이용 거부된 패킷을 잡아(한 개만 추출) source ip와 체크섬을 수정하여 저장한다. 그 다음 tcpreplay를 이용하여 저장된 패킷을 네트워크로 흘려보내 공격을 수행한다. BT5 에서 라우터 접근시 응답을 받을수 없다는 메시지를 받는다 . Tshark를 동작시켜 놓은 상태에서 ./copy-router-config.pl 172.16.10.254 172.16.10.10 lab으로 패킷을 전송하는 것을 캡쳐한다. Tshark로 캡쳐한 파일을 /tmp/밑에 snmp_ccc.pcap 파일로 저장하고 wireshark..

![]()

라우터 배너 설정하기 라우터에 접속했을 때 경고 메시지를 표시하려면 banner login 명령어를 사용하면 된다. 명령어 다음에 적당한 문자를 지정한다. 메시지를 다 작성한 후에 ( *) . 동일한 문자 예에서는 를 입력하면 메시지 끝이라는 의미이다. R101(config)# banner login * Enter TEXT message. End with the character '*'. @@@ AUTHORIZED ACCESS ONLY!!! @@@ * 설정후 접속해보면 다음과 같이 경고 메시지가 표시된다. R102# telnet 1.1.12.1 Trying 1.1.12.1 ... Open @@@ AUTHORIZED ACCESS ONLY!!! @@@ User Access Verification Passwo..

![]()

Preview 영화같은 것을 보면 해킹을 하고 있는 공격자(?)를 추적하는 장면을 보곤 한다. 세계지도가 커다란 화면에 펼쳐지고, 급박한 사건을 처리해야 하는 시간 속에서 여러나라를 경유하여 결국 해커를 찾아낸다. 하지만 이런 일이 실제로 가능할까? 결론부터 이야기하면 매우 어려운 일이다. 실제로 해커가 그렇게 여러 나라를 정말 경유했다면 말이다. 공격자의 IP 주소를 속이는 방법은 아주 다양하기 때문이다. 또한 해커의 추적은 기술보다 위치 또는 정치적인 문제 때문에 어려운 경우가 많다. 예를 들어 중간 경유지가 제3국이나 적국인 경우, 엔지니어는 중간 시스템을 모두 확인하지 않는 이상 로그를 살펴볼 권한이 없다. IP 주소는 전 세계에 펼쳐진 네트워크에 데이터(패킷)를 전달하는 역할을 하는데, 이러한 ..

![]()

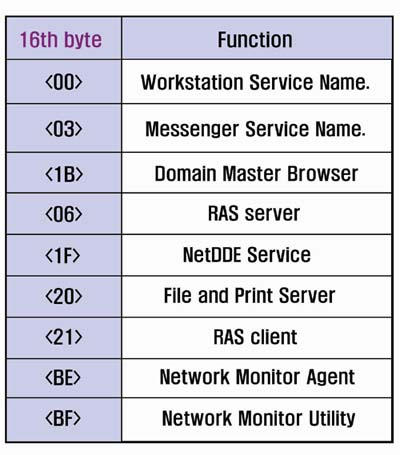

1. NetBIOS(Network Basic Input Output System) (1) 개요 NetBIOS는 별개의 컴퓨터상에 있는 응용 프로그램들이 LAN에서 서로 통신 할 수 있게 해주는 프로토콜 IBM에 의해 개발되었으며, 마이크로소프트에 의해 채택되었고, 곧 사실상의 산업계 표준이 됨 NetBIOS는 Ethernet, Token Ring, 그리고 Windows 네트워크 등에 사용 NetBIOS는 그 자체로는 라우팅 기능을 지원하지 않으므로, 광역 통신망 상에서 통신하는 응용 프로그램들은 반드시 TCP와 같은 다른 전송 프로토콜을 추가하여 사용해야 한다. NetBIOS는 세션모드 내의 에러복구 등을 포함하여, 네트워크에 관한 상세한 내용을 알아야하는 부담으로부터 응용 프로그램들을 해방시켜 주었다...

![]()

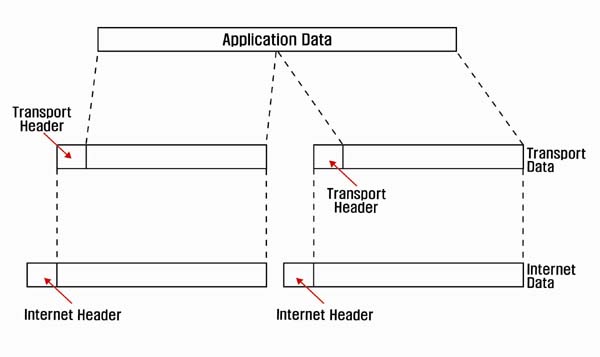

캡슐화(Encapsulation) 네트워크상에서, 상위 계층의 통신 프로토콜 정보를 하위 통신 프로토콜 프레임 사용자 정보 영역에 내장시켜 전송하는 기술을 캡슐화(encapsultaion)이라고 한다. 여러 프로토콜 층에서 정보를 하나로 종합하여 통신망에 보내는 프로세스라고도 하는데, 터널링과 비슷한 의미이다. 아래 그림은 상위 계층인 Application 층에 Transport 헤더 및 Internet 헤더를 더해 각각 Transport층과 Internet 층의 데이터를 생성하는 캡슐화 과정을 보여주고 있다. OSI참조 모델 VS TCP/IP 참조 모델 OSI 참조 모델은 모두 7개의 계층으로 구분되어 있는 반면에 동일한 역할을 수행하는 TCP/IP는 총 4개의 계층으로 구분되어 있다. 아래 그림은 O..

![]()

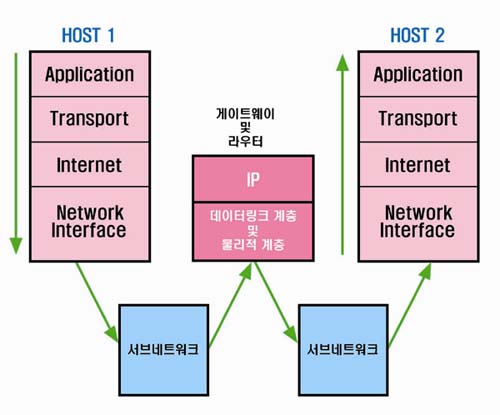

1. TCP/IP 프로토콜의 개념 1969년도에 미 국방성 방위망인 DARPA에서 개발. OSI 7 Layer의 전송 계층과 네트워크 계층에서 동작을 하고 상위 계층의 응용 프로그램을 구별. TCP는 데이터의 전송 방법을 결정하는 프로토콜로서 상위 계층으로부터 요청된 데이터를 전송하며 IP는 인터넷상에서 각 호스트의 주소를 결정하는 프로토콜로서 주소결정과 Routing을 한다. 2. TCP/IP의 계층화 (1) 네트워크 인터페이스(Network Interface) 계층 OSI 참조모델의 물리 계층(Physical Layer)과 데이터 링크(Data link) 계층을 포함하고 있다. 이 계층에서는 데이터를 전송하는 전송 매체를 결정하고 신호 레벨 또는 구조(Architecture)를 결정한다. 이러한 구조..

1. VPN의 터널링의 형식과 암호화 (1) PPTP Microsoft, 3Com, US.Robotics에서 개발 PPP의 인증, 압축 및 암호화 메커니즘을 그대로 이용하는 사실상의 산업 표준 네트워크 및 전화 접속 연결을 통해 PPTP 클라이언트쪽을 구성 기본적으로 5개 PPTP포트가 구성됨 datalink header, IP Header, GRE Header, PPP Header, PPP data, Data link 트레일러 (2) L2TP PPP 프레임을 IP, X.25, 프레임 릴레이, 그리고 ATM등과 같은 여러 종류의 네트워크에 터널링 기능을 제공 현재는 IP에서만 사용할 수 있게 정의됨 모든 터널링 기능을 수행할 때 UDP 프로토콜 사용 RFC 2661에 정의 (3) 캡슐화 IPSec 위에서..