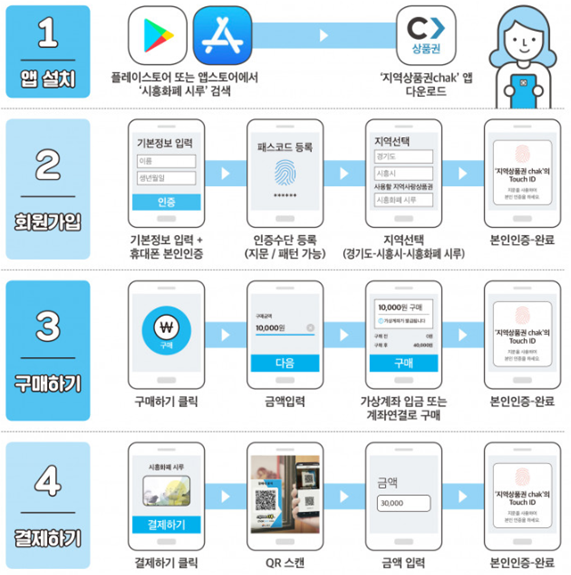

제1장 서 론 제1장 개 요 시장조사기관 가트너에 따르면 2020년에는 사업적 부가가치의 연간성장률이 120%에 이르고, 2030년에는 사업적 부가가치가 약 3조 달러를 초과할 것으로 예측되고 있다. 블록체인 기술은 신뢰성 및 안정성을 바탕으로 현재 금융, 유통, 물류, 제조, 공공 서비스 등 다양한 분야에 적용되고 있으며, 데이터의 보안성 및 신뢰성이 보증되어야 하는 보험, 가상화폐, 개인인증, 유통 등의 분야를 중심으로 블록체인 활용이 확대되고 있는 상황이다. 4차 산업혁명의 핵심기술인 블록체인이 다양한 영역에서 적용 범위를 계속 확장해 가고 있다. 노원구와 김포시, 성남시 등에서는 지역화폐로, 서울시와 하나은행 등에서는 신원인증에, 중앙선거관리위원회와 서울대학교 등에서는 투표에, 세계경제포럼과 제주..