21. 다음의 지문이 설명하는 무선 랜 보안 표준은?

이 무선 랜 보안 표준은 IEEE 802.11을 준수하며, 별도의 인증 서버를 이용하는 EAP 인증 프로토콜을 사용하고 암호 키를 동적으로 변경 가능하며, AES 등 강력한 블록 암호 알고리즘을 사용한다.

① WLAN

② WEP

③ WPA

④ WPA2

정답 ④

22. 도메인을 탈취하거나 도메인 네임 시스템 또는 프록시 서버 의 주소를 변조함으로써 사용자들로 하여금 진짜 사이트로 오인해 접속하도록 유도한 뒤, 개인 정보를 탈취하는 해킹 기법은?

① 피싱

② 파밍

③ 스미싱

④ 봇넷

정답 ②

23. 다음 중 패킷의 출발지와 목적지 모두를 반영하여 주소 변환을 수행하는 NAT(Network Address Translation)는?

① Static NAT

② Dynamic NAT

③ Bypass NAT

④ Policy NAT

정답 ④

24. 다음 설명의 공격 기법을 무엇이라 하는가?

공격 대상이 방문할 가능성이 있는 합법적 웹사이트를 미리 감염시킨 뒤 잠복하였다가 피해자가 접속하면 감염시키는 공격으로 보안이 상대적으로 강한 대상에 대한 길목을 만들어 나가는 순차적 공격 기법이다. 웹 사이트들을 통해 공격 대상 기관의 직원들을 감염시키고, 그 직원을 매개체로 기관 내부에 침투할 수 있다.

① 워터링 홀

② 파밍

③ 스피어 피싱

④ CSRF 공격

정답 ①

25. 다음 중 SYN, ACK, RST 플래그를 모두 사용하지 않는 스캔 공격은?

① TCP Half Scan

② UDP Scan

③ NULL Scan

④ XMAS Scan

정답 ③

26. 다음 설명의 취약점을 무엇이라 가는가?

ㅇ OpenSSL 1.01f이전 버전에서 발생한다.

ㅇ 서버의 정상 기동 여부를 진단하기 위한 프로토콜을 이용한다.

ㅇ 임의의 메모리 데이터가 누출된다.

① 브랜치스콥

② 하트 블리드

③ 멜트다운

④ 셸 쇼크

정답 ②

27. 다음 용어 중 개념상 나머지와 가장 거리가 먼 것은?

① sniffing

② eavesdropping

③ tapping

④ spoofing

정답 ④

28. Snort의 각 규칙은 고정된 헤더와 옵션을 가지고 있다. 패킷 의 payload 데이터를 검사할 때 사용되는 옵션에 포함되지 않는 필드는?

① ttl

② content

③ depth

④ offset

정답 ①

29. 다음 중 전문가 시스템(Expert System)을 이용한 IDS에서 사용 되는 침입 탐지기법은?

① Behavior Detection

② State Transition Detection

③ Knowledge Based Detection

④ Statistical Detection

정답 ③

30. 전체 프레임을 모두 검사 후 데이터를 전송하는 스위치 전송 방식은?

① Cut Thought

② Store & Forwarding

③ Fragment Free

④ Full Detection

정답 ②

31. 다음 중 보기의 DoS 공격의 대응 절차를 바르게 나열한 것은?

(1) 상세분석 (2) 침입탐지 (3) 모니터링

(4) 차단조치 (5) 초동조치

① 모니터링 → 침입탐지 → 초동조치 → 차단조치 → 상세분석

② 모니터링 → 침입탐지 → 초동조치 → 상세분석 → 차단조치

③ 침입탐지 → 초동조치 → 차단조치 → 모니터링 → 상세분석

④ 침입탐지 → 초동조치 → 차단조치 → 상세분석 → 모니터링

정답 ②

32. 다음 중 APT(Advanced Persistent Threat)의 유형과 가장 관련이 적은 것은?

① 워터링 홀

② Zero Day

③ DDoS

④ 백도어

정답 ③

33. 포트 스캔에 관한 설명 중 옳은 것은?

① TCP 스캔시 포트가 열려있으면 응답이 없다.

② NULL 스캔시 포트가 닫혀있으면 응답이 없다.

③ UDP 스캔시 포트가 닫혀있으면 ICMP 메세지를 받는다.

④ 스텔스 스캔은 세션을 완전히 성립하여 정상 공격으로 위장한다.

정답 ③

34. 다음 공격 중 '소극적 공격'에 해당하는 것은?

① 메시지 변조

② 서비스 거부

③ 신분 위장

④ 트래픽 분석

정답 ④

35. L2 스위치 환경의 스니핑 공격 방법으로 가장 옳지 않은 것은?

① L2스위치 환경의 공격의 공격법으로 ICMP Redirect, APR Spoofing ARP Redirect 등이 있다.

② ARP Reply를 지속적으로 날려 스위치를 더미허브로 만드는 방법으로 Sniffing을 수행한다.

③ ICMP Redirect를 이용해 특정 목적지 주소가진 패킷을 공격자에게로 돌린다.

④ ARP Request를 지속적으로 전송함으로써 ARP Cache Table을 가득채우는 DoS공격이 가능하다.

정답 ④

36. 보기의 내용은 어떤 공격을 탐지하기 위한 내용들이다. 해당 공격으로 가장 알맞은 것은?

Ack Storm 탐지

패킷의 재전송 증가 탐지

예기치 못한 RST 증가 탐지

① TCP 세션 하이재킹

② TCP 하프 스캔

③ 하트 블리드

④ DRDoS

정답 ①

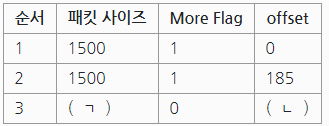

37. 4000byte의 패킷을 전송하고자 하는데 최대 MTU가 1500이다. 다음과 같이 분할된 패킷에서 괄호 안에 들어갈 적절한 값은?

① 1000, 370

② 1000, 375

③ 1040, 370

④ 1040, 375

정답 ③

38. 다음은 TCP 연결 해제 과정의 4-Way Handshaking과정이다. 괄호 안에 들어갈 값으로 적절한 것은?

① 7500, 5001

② 7500, 5002

③ 7501, 5001

④ 7501, 5002

정답 ③

39. 다음 중 기존 DDoS 공격과 차별화되는 DRDoS 공격에 대한 설명으로 옳은 것은?

① IP Spoofing을 이용하여 정상적인 호스트를 공격수단으로 이용한다.

② 분산된 다수의 좀비 PC를 이용하여 한꺼번에 공격한다.

③ 대량의 호스트가 일시에 접근하는 것만으로도 공격을 수행할 수 있다.

④ C&C를 이용해 좀비 PC를 능동적으로 조종할 수 있다.

정답 ①

40. 다음 중 랜드 어택에 대한 대응법으로 가장 거리가 먼 것은?

① 현재는 대부분 패치가 완료되었으므로 최신 OS 및 SW를 이용한다.

② 출발지와 목적지 IP주소가 다른 패킷은 기본적으로 차단한다.

③ 신뢰된 호스트만 접속할 수 있도록 White List기반으로 정책을 운용한다.

④ 침입차단시스템을 이용한다.

정답 ②

정보보안기사 필기 기출문제 12회

2020/12/14 - [IT/정보보안기사] - 정보보안기사 필기 기출문제 12회 - 시스템 보안

2020/12/14 - [IT/정보보안기사] - 정보보안기사 필기 기출문제 12회 - 네트워크 보안

2020/12/14 - [IT/정보보안기사] - 정보보안기사 필기 기출문제 12회 - 어플리케이션 보안

2020/12/14 - [IT/정보보안기사] - 정보보안기사 필기 기출문제 12회 - 정보보안 일반

2020/12/14 - [IT/정보보안기사] - 정보보안기사 필기 기출문제 12회 - 정보보안 관리 및 법률

'certificate > 정보보안기사' 카테고리의 다른 글

| 정보보안기사 필기 기출문제 12회 - 정보보안 일반 (0) | 2020.12.14 |

|---|---|

| 정보보안기사 필기 기출문제 12회 - 어플리케이션 보안 (0) | 2020.12.14 |

| 정보보안기사 필기 기출문제 12회 - 시스템 보안 (0) | 2020.12.14 |

| 정보보안기사 필기 기출문제 11회 - 정보보안 관리 및 법률 (0) | 2020.12.13 |

| 정보보안기사 필기 기출문제 11회 - 정보보안 일반 (0) | 2020.12.13 |