41. 다음에서 설명하고 있는 FTP공격 형태는 무엇인가?

FTP서버가 데이터를 전송할 목적지가 어디인지 검사하지 않는 설계상의 문제점을 이용한 공격이다.

① 익명FTP공격

② FTP서버 자체 취약점

③ 바운스공격

④ 무작위 전송 공격

정답 ③

42. 메일 필터링 스팸어쌔신에서 스팸 분류기준이 아닌 것은?

① 헤더검사

② 본문 내용검사

③ 주요 스팸 근원지와 비근원지 자동생성

④ 첨부파일 검사

정답 ④

43. 다음 내용에 대한 ftp설명으로 올바르지 못한 것은?

1. 클라이언트 → 서버 (제어 연결)

2. 클라이언트 ← 서버 (데이터전송 연결)

3. 클라이언트 ↔ 서버 (데이터 전송)

① 첫 번째 접속은 21번 포트로 이루어진다.

② 두 번째 접속 포트는 클라이언트가 정한다.

③ 위 모드는 active모드이다.

④ 두 번째 접속은 세션 동안 연결된 상태로 계속 유지된다.

정답 ④

44. 다음 보기에서 설명하고 있는 전자투표 방식은?

- 지정된 투표소에서 하는 방식이다.

- 선거인단이 관리하고 국민투표 활용성이 가장 크다.

- 확인키 발급시 투표매매 가능성도 존재한다.

① 키오스크방식

② REV방식

③ PSEV방식

④ LKR방식

정답 ③

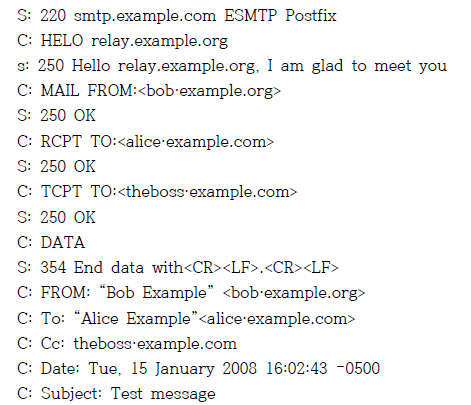

45. 다음 보기의 SMTP 송신자 인증 방식은 무엇인가?

① HELO

② RCPT

③ AUTH

④ DATA

정답 ③

46. 데이터베이스 보안요구사항 중 비기밀 데이터에서 기밀 데이터를 얻어내는 것을 방지하는 요구사항은?

① 추론방지

② 접근통제

③ 흐름제어

④ 암호화

정답 ①

47. 웹 브라우저와 웹 서버 간에 안전한 정보 전송을 위해 사용되는 암호화 방법은?

① PGP

② SSH

③ SSL

④ S/MIME

정답 ③

48. 다음 중 PGP에 대한 설명으로 올바르지 못한 것은?

① PGP는 메시지인증 기능도 지원한다.

② IDEA암호알고리즘을 이용하여 암호화 한다.

③ 세션 키 로서 128비트 랜덤 키를 사용한다.

④ 수신자는 세션 키를 자신이 생성한다.

정답 ④

49. 다음은 SET에서 사용하는 보안 메커니즘을 설명한 것이다. 다음의 내용에 해당하는 것은 무엇인가?

고객의 지불정보(신용카드번호 등)는 상점이 알지 못하게 하고, 주문정보(상품 등)는 은행이 알지 못하게 함으로써 프라이버시를 보호한다.

① 은닉서명

② 전자서명

③ 이중서명

④ 영지식증명

정답 ③

50. 다음 중 전자화폐시스템의 특징으로 옳지 않은 것은?

① 독립적인 신용 구조를 가진다.

② 실제 화폐를 대체할 수 있다.

③ 사용자의 거래 추적 가능성으로 프라이버시 우려가 있다.

④ IC카드형 전자화폐로 Mondex, Visa Cash등이 있다.

정답 ③

51. PKI구조에 대한 설명 중 올바르지 못한 것은?

① 계층적 구조는 네트워크 구조에 비해 인증 경로 탐색이 어렵다.

② 네트워크 구조는 인증기관의 비밀 키 노출 시 해당 인증 도메인에만 영향을 미친다.

③ 계층적 구조는 단일화된 인증 정책과 중앙 집중적인 조직체계에적절하다.

④ 네트워크 구조는 계층적 구조에 비해 구조가 유연하여 기존 구축된 서로 다른 도메인 간 연결할 때 유리하다.

정답 ①

52. 다음 중 전자화폐시스템에 대한 일반적 모델로 프로토콜 구성이 올바르지 않은 것은?

① 예치 : 상점서버 - 금융기관

② 지불 : 상점서버 - 사용자

③ 인출 : 사용자 - 금융기관

④ 인증 : 지불서버 – 인증기관

정답 ④

53. 다음 중 SSL최하위 계층에 위치하고 있는 프로토콜은 무엇인가?

① Handshake

② Alert

③ Record layer

④ Change CipherSpec

정답 ③

54. 전자투표 요구사항에 포함되지 않는 것은?

① 정확성

② 단일성

③ 합법성

④ 독립성

정답 ④

55. 다운로드를 위한 게시판 파일을 이용하여 임의의 문자나 주요 파일명의 입력을 통해 웹 서버 홈 디렉토리를 벗어나 시스템 내부의 다른 파일로 접근하여 다운로드하는 공격은?

① CSS

② 파일다운로드

③ 인젝션

④ 쿠키/세션위조

정답 ②

56. 다음 중에서 SQL인젝션 공격에 대한 보호대책으로 거리가 먼 것은?

① 사용자 입력이 SQL 문장으로 사용되지 않도록 한다.

② 사용자 입력으로 특수문자의 사용은 제한하도록 한다.

③ 원시 ODBC오류를 사용자가 볼 수 없도록 코딩해야한다.

④ 테이블 이름, SQL구조 등이 외부 HTML에 포함되어 나타나도록한다.

정답 ④

57. IETF에서 표준화하고 개발한 것으로 중앙 집중적으로 키 관리를 수행하는 이메일 보안 시스템은?

① PGP

② PEM

③ TSL

④ SET

정답 ②

58. XML기반 보안 기술이 아닌 것은?

① XPKI

② SAML

③ XKMS

④ XACML

정답 ①

59. 다음 중 전자화폐시스템의 요구사항으로 옳지 않은 것은?

① 불연계성

② 불추적성

③ 이중지불성

④ 분할지불성

정답 ③

60. 전자 입찰시스템에서 필요한 5가지 보안 요구사항과 가장 거리가 먼 것은?

① 독립성

② 효과성

③ 비밀성

④ 무결성

정답 ②

정보보안기사 필기 기출문제 4회

2020/12/06 - [IT/정보보안기사] - 정보보안기사 필기 기출문제 4회 - 시스템 보안

2020/12/06 - [IT/정보보안기사] - 정보보안기사 필기 기출문제 4회 - 네트워크 보안

2020/12/06 - [IT/정보보안기사] - 정보보안기사 필기 기출문제 4회 - 어플리케이션 보안

'certificate > 정보보안기사' 카테고리의 다른 글

| 정보보안기사 필기 기출문제 4회 - 정보보안 관리 및 법률 (0) | 2020.12.06 |

|---|---|

| 정보보안기사 필기 기출문제 4회 - 정보보안 일반 (0) | 2020.12.06 |

| 정보보안기사 필기 기출문제 4회 - 네트워크 보안 (0) | 2020.12.06 |

| 정보보안기사 필기 기출문제 4회 - 시스템 보안 (0) | 2020.12.06 |

| 정보보안기사 필기 기출문제 3회 - 정보보안 관리 및 법률 (0) | 2020.12.03 |